"La sicurezza informatica è difficile (forse anche impossibile), ma immagina per un momento di esserci riusciti. La crittografia potente viene applicata dove necessario, i protocolli di sicurezza svolgono le loro funzioni in modo impeccabile. Abbiamo sia hardware affidabile che software affidabile a nostra disposizione. Anche la rete su cui operiamo è completamente sicura. Meraviglioso!

Sfortunatamente, questo non è ancora abbastanza. Questo meraviglioso sistema può fare qualsiasi cosa di utile solo con la partecipazione degli utenti.

Le persone sono spesso l'anello debole di un sistema di misure di sicurezza, e sono loro che rendono costantemente inefficaci queste ultime.

In termini di sicurezza, la matematica è impeccabile, i computer sono vulnerabili, le reti sono pessime e le persone sono semplicemente disgustose”.

Tratto da: "Secrets and Lies: Digital Security in a Networked World", di Bruce Schneier.

L'informazione è uno dei beni più importanti di un'azienda.

Le informazioni possono costituire un segreto commerciale della società, ad esempio in circostanze esistenti o possibili possono servire per aumentare i ricavi, evitare spese ingiustificate o contribuire a mantenere una posizione dominante nel mercato di beni, lavori, servizi o apportare altri benefici commerciali all'azienda. Di conseguenza, tali informazioni devono essere protette.

Dal momento che le persone per lavorare si spostano potenzialmente in qualsiasi azienda, inevitabilmente sorge l'influenza del fattore umano su tutti i processi dell'organizzazione. Compreso il processo di protezione delle informazioni riservate.

Qualsiasi azione umana associata a una violazione del regime di sicurezza può essere suddivisa in due grandi categorie: intenzionali e non intenzionali.

Le azioni intenzionali includono il furto di informazioni da parte dei dipendenti, la modifica delle informazioni o la loro distruzione (sabotaggio). Quest'ultimo è un caso estremo e deve essere affrontato a posteriori, coinvolgendo gli organi di polizia.

Per azioni non intenzionali si intendono, per esempio, la perdita dei supporti di memorizzazione, la distruzione o il danneggiamento dei dati per negligenza. La persona in questo caso non si rende conto che le sue azioni portano a una violazione del regime del segreto commerciale.

Lo stesso vale per eventuali azioni involontarie compiute a vantaggio delle persone sbagliate, spesso indotte con l'inganno attraverso tecniche dette di "ingegneria sociale".

In molti casi un dipendente non si rende conto che le sue azioni possono comportare violazioni del regime del segreto industriale, ma allo stesso tempo chi glielo chiede sa chiaramente che sta violando il regime.

Tecniche di ingegneria sociale

Tutte le tecniche di ingegneria sociale si basano sulle peculiarità del processo decisionale umano.

Esistono varie tecniche e tipologie di ingegneria sociale:

- Il pretexting è un'azione elaborata secondo uno script prescritto (pretesto). Di conseguenza, il bersaglio (vittima) deve fornire determinate informazioni o eseguire una determinata azione. Questo tipo di attacco viene solitamente utilizzato per telefono. Il più delle volte, questa tecnica comporta niente più che semplici bugie e richiede alcune ricerche preliminari (ad esempio, la personalizzazione: scoprire il nome del dipendente, la sua posizione e i nomi dei progetti a cui sta lavorando) al fine di garantire la credibilità quando ci si presenta al bersaglio.

- Il phishing: una tecnica volta all'ottenimento fraudolento di informazioni riservate. In genere, l'attaccante invia al bersaglio un'e-mail, contraffatta da una lettera ufficiale - da una banca o da un sistema di pagamento - che richiede la "verifica" di determinate informazioni o l'esecuzione di determinate azioni. Questa lettera di solito contiene un link a una pagina web falsa, che imita quella ufficiale, con un logo e un contenuto aziendale, e contiene un modulo che richiede di inserire informazioni riservate, dal tuo indirizzo di casa al PIN della tua carta di credito.

- Troian horse: questa tecnica sfrutta la curiosità o l'avidità del bersaglio. L'aggressore invia un'e-mail contenente un allegato con un importante aggiornamento antivirus o anche nuove prove compromettenti contro un dipendente. Questa tecnica rimane efficace finché gli utenti fanno clic ciecamente su qualsiasi allegato.

- Road Apple: questo metodo di attacco è un adattamento di un cavallo di Troia e consiste nell'uso di supporti fisici. Un utente malintenzionato può posizionare un CD o una scheda di memoria, infatti, in un luogo in cui è possibile trovare facilmente il supporto (corridoio, ascensore, parcheggio). Il mezzo è forgiato come ufficiale ed è accompagnato da una firma progettata per suscitare curiosità.

Esempio: un utente malintenzionato può lanciare un CD con un logo aziendale e un collegamento al sito Web ufficiale dell'azienda di destinazione ed etichettarlo "stipendio dei dirigenti del primo trimestre 2010". Il disco può essere lasciato al piano dell'ascensore o nella hall. Un dipendente può inconsapevolmente prendere un disco e inserirlo in un computer per soddisfare la sua curiosità.

- Quid pro quo: un utente malintenzionato può chiamare un numero casuale dell'azienda e presentarsi come un dipendente dell'assistenza tecnica chiedendo se ci sono problemi tecnici. Se ce ne sono, nel processo di "risoluzione", il bersaglio immette comandi che consentono a un utente malintenzionato di lanciare software dannoso.

Ingegneria sociale inversa

L'obiettivo del social reverse engineering è far sì che l'obiettivo si rivolga all'aggressore per "aiuto". A tal fine, un utente malintenzionato può utilizzare le seguenti tecniche:

- Sabotaggio: crea un problema reversibile sul computer della vittima.

- Pubblicità: L'aggressore fa scivolare la vittima con un annuncio del tipo "Se hai problemi con il tuo computer, chiama questo numero" (questo riguarda principalmente i dipendenti che sono in viaggio d'affari o in vacanza).

Possiamo però limitare la percentuale di essere truffati e trafugare dati sensibili che potrebbero compromettere la nostra immagine e la nostra vita quotidiana.

La difesa più basilare contro l'ingegneria sociale è attraverso l'istruzione. Perché chi è avvisato è armato. E l'ignoranza, a sua volta, non esonera dalla responsabilità. Tutti i dipendenti dell'azienda devono essere consapevoli dei pericoli della divulgazione di informazioni e di come prevenirla.

Inoltre, i dipendenti dell'azienda dovrebbero avere istruzioni chiare su come e su quali argomenti parlare con un generico interlocutore, quali informazioni devono ottenere da lui per un'accurata autenticazione dell'interlocutore.

Ecco alcune regole che potrebbero essere utili:

1. Tutte le password utente sono di proprietà dell'azienda. Va spiegato a tutti i dipendenti il giorno dell'assunzione che le password loro fornite non possono essere utilizzate per nessun altro scopo, ad esempio per l'autorizzazione sui siti Internet (è noto che è difficile per una persona mantenere in attenzione a tutte le password e codici di accesso, quindi usa spesso la stessa password per situazioni diverse).

Come si può sfruttare tale vulnerabilità nell'ingegneria sociale? Supponiamo che un dipendente dell'azienda sia vittima di phishing. Di conseguenza, la sua password su un determinato sito Internet è diventata nota a terzi. Se questa password corrisponde a quella utilizzata nell'azienda, esiste una potenziale minaccia alla sicurezza per l'azienda stessa.

In linea di principio, non è nemmeno necessario che un dipendente dell'azienda diventi vittima di phishing. Non ci sono garanzie che il livello di sicurezza richiesto sia osservato sui siti in cui si accede. Quindi c'è sempre una potenziale minaccia.

2. Tutto il personale dovrebbe essere istruito su come trattare con i visitatori. Sono necessarie regole chiare per stabilire l'identità del visitatore e del suo accompagnatore. Un visitatore dovrebbe sempre essere accompagnato da qualcuno dell'azienda. Se un dipendente dell'azienda incontra un visitatore che si aggira da solo per l'edificio, allora deve avere le istruzioni necessarie per scoprire correttamente a quale scopo si trovava il visitatore in questa parte dell'edificio e dove si trova la sua scorta.

3. Dovrebbe esserci una regola per la corretta divulgazione delle sole informazioni realmente necessarie per telefono e di persona, nonché una procedura per verificare se chi richiede qualcosa è un vero dipendente dell'azienda. Non è un segreto che la maggior parte delle informazioni viene ottenuta da un utente malintenzionato durante la comunicazione diretta con i dipendenti dell'azienda. Dobbiamo anche tenere conto del fatto che nelle grandi aziende i dipendenti potrebbero non conoscersi, quindi un utente malintenzionato può facilmente fingere di essere un dipendente che ha bisogno di aiuto.

Tutte le misure descritte sono abbastanza semplici da attuare, ma la maggior parte dei dipendenti dimentica queste misure e il livello di responsabilità che viene loro assegnato quando firmano gli obblighi di non divulgazione.

Così l'azienda spende enormi risorse finanziarie per garantire la sicurezza delle informazioni con mezzi tecnici che purtroppo possono essere facilmente aggirati se i dipendenti non adottano misure per contrastare gli ingegneri sociali e se i servizi di sicurezza non controllano periodicamente il personale aziendale.

Di Andrea Filippo Mongelli, articolo originariamente pubblicato su Difesa Online.

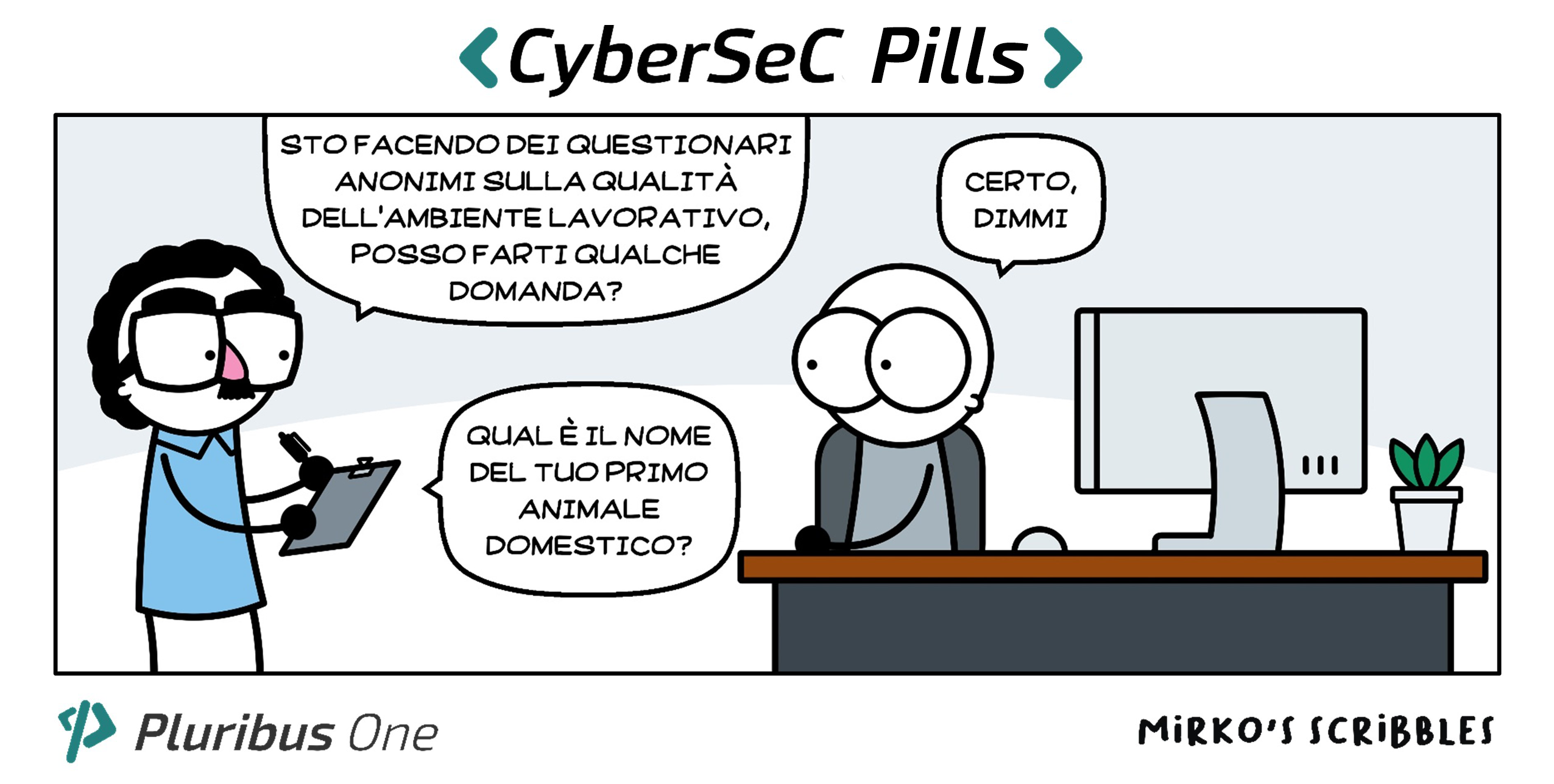

Questa pillola approfondisce il quarto episodio dei CyberSeComics di Pluribus One: Domande segrete.

La versione di questo episodio in lingua inglese è disponibile qui: CyberSeComics Ep. #4 - Secret questions.

Riportiamo la vignetta anche qui sotto.

Il commento di Pluribus One.

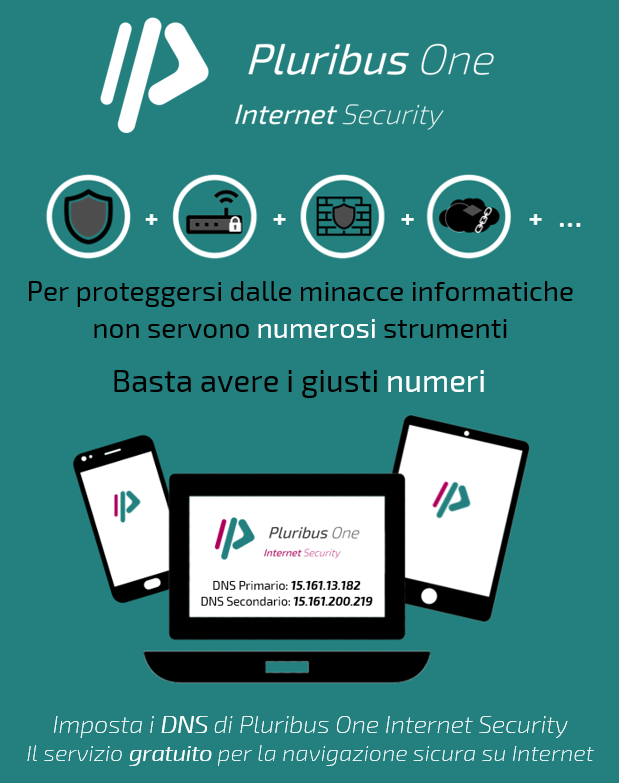

Vuoi provare i DNS sicuri Pluribus One Internet Security®?

Stop a Malware, Phishing e pubblicità indesiderata, anche sui video.

É gratuito!