Si avvicina il Black Friday, evento commerciale di origine statunitense ma che, per effetto della globalizzazione, rappresenta un momento prenatalizio molto atteso anche da noi.

Si avvicina anche il Natale che, a lato di significati ben più elevati, ha una caratterizzazione di spinta commerciale importante.

Questi due eventi comportano una propensione psicologica alla spesa, al regalo, all’acquisto. Propensione che si unisce all’enorme popolarità ottenuta negli anni scorsi da servizi di eCommerce e logistica consumer, amplificata dalla recente emergenza che ha ulteriormente diminuito la mobilità verso negozi tradizionali in favore di esperienze di acquisto online.

Questa tempesta perfetta rappresenta una situazione in cui la soglia di allerta nei confronti di truffe è a livelli davvero molto elevati, richiedendo proprio ai consumatori di raffinare la consapevolezza sui rischi per evitare conseguenze spiacevoli.

Il mondo cybercriminale ha infatti ben chiare queste tendenze, così come la necessità di trovare continuamente canali efficaci per scardinare la sicurezza di questa catena del valore a proprio vantaggio.

Una delle tecniche più utilizzate consiste nel prendere di mira l’utente tramite messaggi di social engineering trasmessi direttamente al telefono portatile.

Questi messaggi spesso contengono link malevoli, opportunamente studiati per carpire credenziali importanti per agire in nome e per conto della vittima. Oppure collegamenti a siti che contengono malware in grado di installarsi senza destare sospetti proprio negli smartphone, nei tablet o negli altri dispositivi che la vittima usa per visitare questi siti.

Questa tecnica prende il nome di Smishing, neologismo di recente conio che combina l’acronimo SM – per Short Message, cioè messaggio breve – con la parola Phishing – che indica proprio un attacco che sfrutti una serie di metodi per adescare utenti ignari e convincerli a intraprendere azioni dannose.

Lo Smishing ha alcune caratteristiche distintive, che cercherò di illustrare per aumentare in chi riceve il messaggio la resilienza a questo tipo di attacco conosciuto, secondo un report recente1, solo da una frazione della popolazione americana tra il 22% e il 34% a seconda dell’età.

Una delle difficoltà principali è proprio determinare l’autenticità di un messaggio di testo, spesso proveniente da mittenti sconosciuti o numeri di telefono non codificati in rubrica.

Ulteriore fattore di rischio è che siamo abituati a vedere ed utilizzare nei messaggi di testo i cosiddetti Short URL, cioè collegamenti a siti strutturati per consumare pochi caratteri, ad esempio bit.ly oppure cutt.ly, seguiti da una breve sequenza di caratteri.

Quando questi indirizzi vengono utilizzati, si collegano a sistemi intermedi che redirigono alla destinazione finale, permettendo agli attaccanti di mascherare efficacemente destinazioni malevole con un sistema utilizzato per molti indirizzi validi e leciti.

Stando a Gartner2, diverse ricerche rilevano che il tasso di apertura degli SMS è intorno al 98%, rispetto ad un mesto 20% che caratterizza l’email.

Sempre secondo il report citato, gli attacchi di smishing sono aumentati del 328% nel 2020!

Come difendersi quindi?

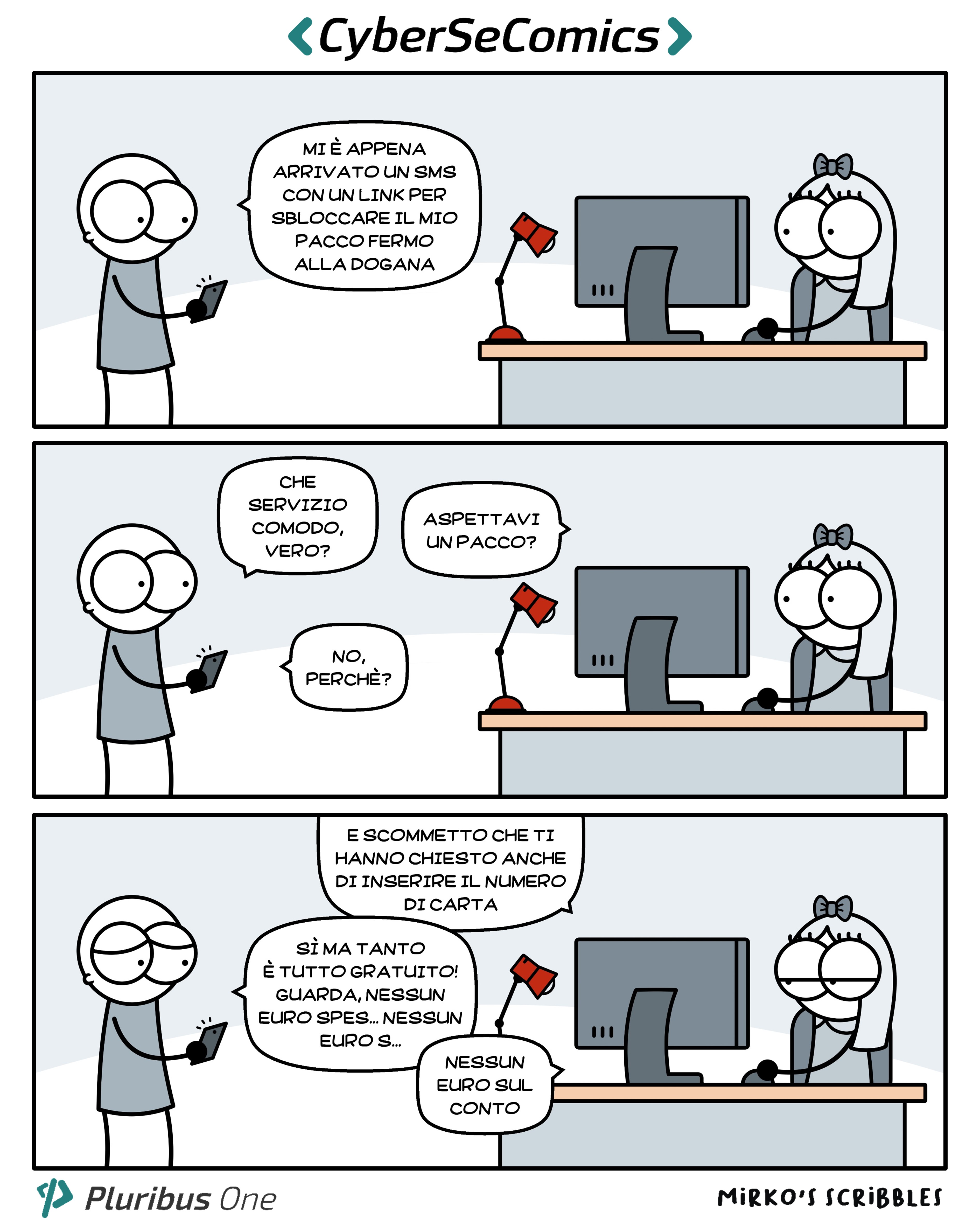

Una contromisura importantissima è elevare la consapevolezza del rischio e l’allerta in ognuno di noi: se arriva un messaggio che c’è un pacco in consegna o in attesa all’Ufficio Postale con un link per ulteriori informazioni e noi siamo certi di non stare attendendo nulla, ignoriamo il messaggio.

I siti a cui questi link reindirizzano sono spesso cloni degli originali realizzati in modo estremamente accurato, persino nella capacità di effettuare autenticazione forte a più fattori.

L’attaccante infatti conosce il numero del vostro cellulare perché è l’informazione che gli ha permesso di inviarvi il primo messaggio di smishing.

Quindi, immesse le vostre credenziali, vi farà credere che il processo di autenticazione richieda un ulteriore passaggio di immissione codice che riceverete – guarda caso – proprio sul cellulare.

Nel frattempo avrete fornito diligentemente ai criminali nome utente e password validi per Amazon, Paypal, Poste e altri servizi.

A volte questi messaggi sono estremamente credibili, puntano sull’instillare nel ricevente un senso di urgenza utilizzando un linguaggio apposito. Ad esempio: “non ricevendo risposta entro 24 ore rispediremo il pacchetto al mittente” oppure “in mancanza di una verifica entro 2 ore procederemo al blocco dell’account”.

Per dare un’ulteriore prospettiva di quanto questa metodologia di attacco sia in crescita, possiamo esaminare il report 2020 del reparto Internet Crime Complaint Center (IC3)3 dell’FBI americana: nel 2020 il numero delle vittime di queste tecniche di attacco – che includono phishing, smishing, vishing e pharming – sono state 240.000; per confronto, le vittime di attacchi virus o malware nello stesso anno sono state 1.400!

Le quattro tecniche menzionate prevedono tutte che l’attacco faccia leva sul social engineering per convincere la vittima ad eseguire azioni. Si differenziano per il mezzo trasmissivo perché phishing utilizza e-mail, smishing i messaggi brevi via SMS, vishing la chiamata vocale, pharming i siti web a cui la vittima viene diretta.

Facciamo molta attenzione quindi – soprattutto in questo periodo – a non accettare messaggini dagli sconosciuti. Se per errore ne scambiassimo uno vero per falso e la persona avesse davvero bisogno di contattarci, farà un altro tentativo o ci telefonerà (visto che ha il numero).

Procedere invece con un clic incauto potrebbe essere la causa di perdite finanziarie, di dati e della serenità di cui la stagione natalizia dovrebbe essere foriera.

Di Marco Rottigni, articolo originariamente pubblicato su Difesa Online.

Per approfondire:

1 State of the Phish 2020: https://www.proofpoint.com/sites/default/files/gtd-pfpt-us-tr-state-of-the-phish-2020.pdf

2 https://www.gartner.com/en/digital-markets/insights/the-future-of-sales-follow-ups-text-messages

3 Link per approfondire: https://www.ic3.gov/Media/PDF/AnnualReport/2020_IC3Report.pdf

Questa pillola approfondisce l'ottavo episodio dei CyberSeComics di Pluribus One: CyberSeComics Ep. #8 - Un (vero) pacco.

La versione di questo episodio in lingua inglese è disponibile qui: CyberSeComics Ep. #8 - Smishing.

Riportiamo la vignetta anche qui sotto.

Il commento di Pluribus One.

Arriva il Black Friday!!! E poi il Natale!!! Scatta la corsa ai regali e all'acquisto compulsivo online!

Chi di noi in fondo, complice la pandemia, non ha praticamente sempre un pacco in consegna? Ma attenti ai pacchi! E attenti agli SMS fraudolenti che notificano dei presunti tentativi di consegna.

Non possiamo proteggervi direttamente dallo Smishing ma sicuramente abbiamo armi affilate contro il Phishing e contro i link veicolati attraverso lo Smishing.

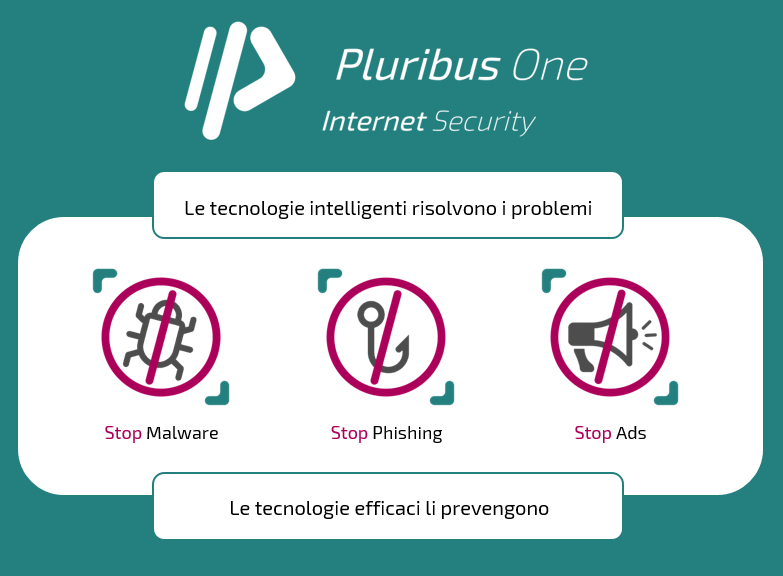

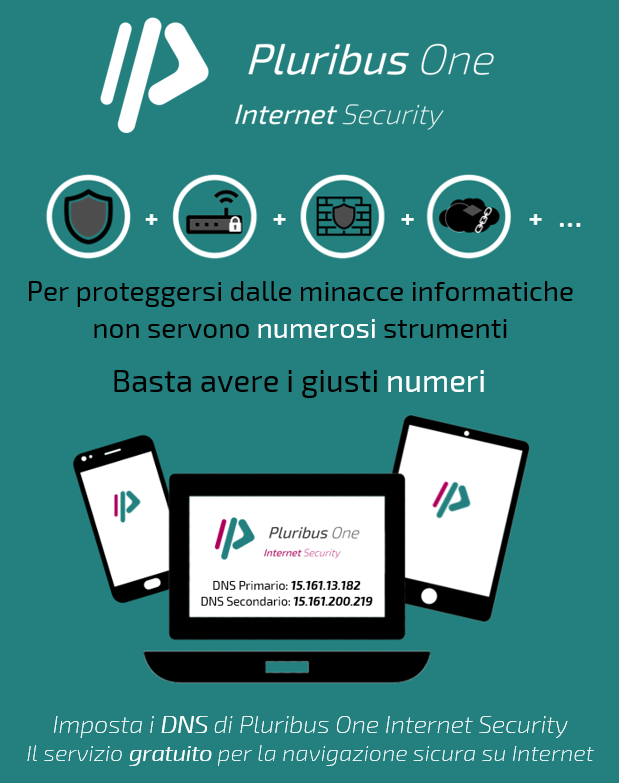

Pluribus One Internet Security® è il nostro servizio gratuito per la navigazione sicura su Internet, che ha come scopo primario quello di garantire una navigazione sicura e libera da Phishing, Malware, e Scam. E, tra le altre feature, consente di evitare la pubblicità indesiderata.

Inoltre, stay tuned, la nostra app gratuita per la protezione di dispositivi mobili, basata su algoritmi di Machine Learning, sta arrivando: Pluribus One Mobile Security® sarà presto disponibile su Google Play per proteggere i vostri dispositivi Android.

Vuoi provare i DNS sicuri Pluribus One Internet Security®?

Stop a Malware, Phishing e pubblicità indesiderata, anche sui video.

É gratuito!